現代のテレワーク環境において、VPNの通信速度の低下は深刻な問題となっています。私が企業ネットワークの構築を支援する中で、多くの人がこの遅延に悩まされている現状を目の当たりにしてきました。

スプリットトンネリングは、この通信速度の問題を根本から解決する画期的な技術です。この記事では、スプリットトンネリングの基本的なしくみから具体的な設定方法までを詳しく解説します。

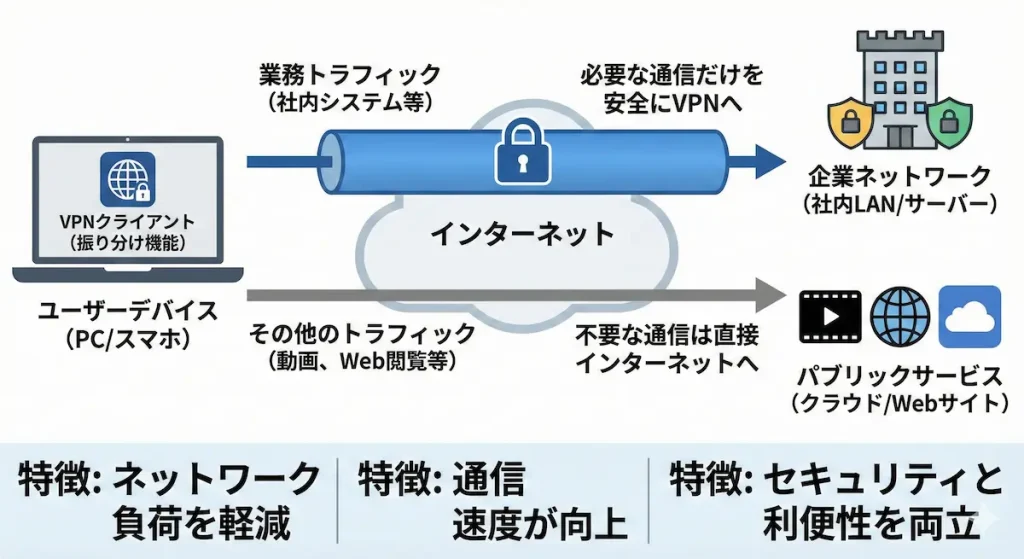

スプリットトンネリングの基本的なしくみと特徴

スプリットトンネリングとは、VPN接続時に通信の行き先を賢く振り分ける技術のことです。すべての通信をVPNに通すのではなく、必要な通信だけを安全なトンネルへ送ります。

不要なトラフィックは直接インターネットへ逃がすため、ネットワーク全体の負荷を大幅に軽減できます。私が通信経路の最適化を図る際にも、この振り分けのしくみが非常に役立っています。

スプリットトンネリングの定義

スプリットトンネリングは、特定のトラフィックのみを暗号化されたVPNトンネル経由で送信し、残りのトラフィックを通常のインターネット経由で直接通信させるネットワーク制御技術です。デバイス内のルーティングテーブルを自動的に書き換えることで、データパケットの出口を的確に選択します。

この技術を使うことで、機密データを扱う業務システムへはVPNを通し、動画サイトへは直接アクセスさせるといった柔軟な運用が実現します。通信の渋滞を回避できるため、快適な作業環境を維持できます。

フルトンネリングとの違いを徹底比較

スプリットトンネリングの利点を理解するには、従来のフルトンネリングと比較するのが一番わかりやすい方法です。以下の表に両者の主な違いをまとめました。

| 特性 | フルトンネリング | スプリットトンネリング |

|---|---|---|

| 通信経路 | 全トラフィックがVPNを通過 | 業務はVPN、その他は直接通信 |

| セキュリティ制御 | 一元管理 | 分散管理 |

| ネットワーク遅延 | 高い | 低い |

| 帯域幅消費 | 非常に大きい | 効率的 |

| ローカルリソース | 利用不可 | 利用できる |

| 設定の複雑さ | 低い | 高い |

私がネットワークのトラブルシューティングを行う際、フルトンネリングによる過剰な負荷が原因であるケースが多々あります。スプリットトンネリングへ切り替えることで、これらの問題の大半をクリアできます。

通信経路とセキュリティ制御の違い

フルトンネリングはすべての通信が企業のVPNゲートウェイを通過するため、強固なセキュリティを一元的に管理できます。その反面、業務に無関係な通信まで監視対象となり、システムの処理能力を無駄に消費してしまいます。

スプリットトンネリングは通信経路を二手に分けるため、一部のトラフィックは社内のセキュリティ監視を通過しません。セキュリティと利便性のバランスを考慮した上で、慎重に設計する必要があります。

ネットワーク遅延と帯域幅の消費

フルトンネリング環境下では、近接したクラウドサービスへのアクセスでも遠方のVPNサーバーを経由するヘアピン現象が発生し、大きな遅延を生み出します。大量のデータをやり取りする現代のビジネスにおいては、この遅延が致命的な生産性低下を招きます。

スプリットトンネリングを採用すれば、最短経路でインターネットへアクセスできるため、遅延を最小限に抑えられます。VPNサーバーの帯域幅消費も劇的に削減され、インフラ投資のコストダウンにも直結します。

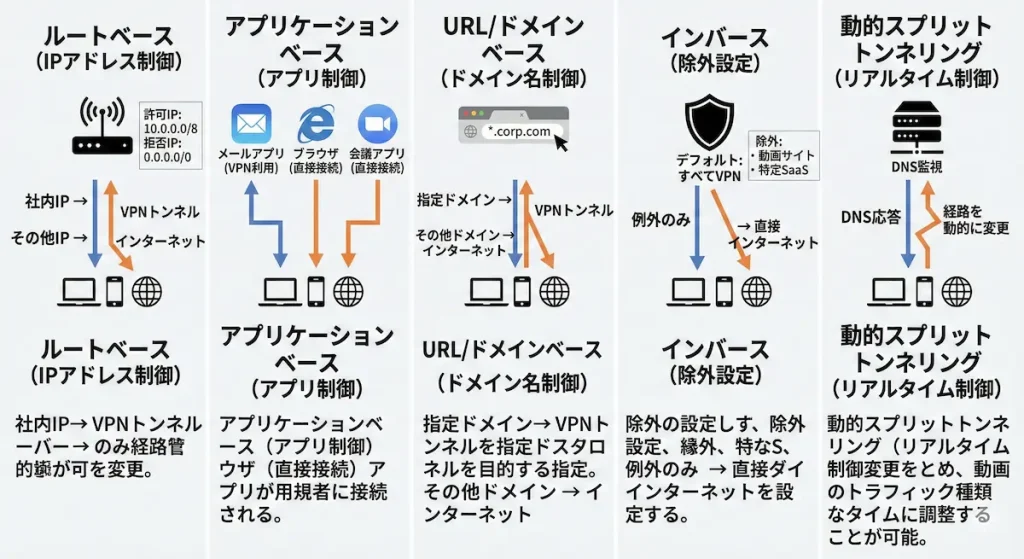

スプリットトンネリングの5つの種類

スプリットトンネリングには、制御の基準に応じて5つの異なる種類が存在します。組織のセキュリティポリシーや使用するアプリケーションに合わせて、最適な方式を選ぶ必要があります。

私が企業のVPN環境を設計する際は、これらの種類を組み合わせることで柔軟なネットワークを構築しています。それぞれの特徴を順番に見ていきましょう。

ルートベースとアプリケーションベース

スプリットトンネリングの代表的な手法として、IPアドレスで判断するルートベースと、アプリごとに判断するアプリケーションベースがあります。これらは最も一般的に導入されている方式です。

管理のしやすさと制御の細かさが異なるため、目的に応じて使い分けることが重要です。それぞれの詳しいしくみを解説します。

ルートベース|IPアドレスによる制御

ルートベースは、特定のIPアドレスやサブネットに基づいて通信を振り分ける古典的な手法です。社内ネットワークのIPアドレス宛の通信だけをVPNへ流し、それ以外は直接インターネットへ送出します。

社内サーバーへのアクセスが固定されている環境では非常に設定が簡単です。ただし、クラウドサービスのようにIPアドレスが頻繁に変わる宛先には対応しづらいという弱点があります。

アプリケーションベース|アプリごとの制御

アプリケーションベースは、通信を発生させているソフトウェアそのものを識別してトンネルの利用を決定します。例えば、業務用のメールソフトはVPNを通し、ウェブ会議ツールは直接通信させるといった設定ができます。

ユーザーの利用形態に直結した制御ができるため、非常に実用的です。特定のアプリによる帯域の占有を防ぐ効果的な手段となります。

URLベース・インバース・動的スプリットトンネリング

より高度な制御が求められる環境では、URLベースやインバース、動的スプリットトンネリングが活躍します。これらはクラウド時代に合わせた柔軟なトラフィック管理を実現します。

私が最新のセキュリティ環境を構築する際にも、これらの手法を積極的に採用しています。それぞれの独自の強みを紹介します。

URLベースとインバースのしくみ

URLベースは、アクセス先のドメイン名に基づいてVPNの経路を決定します。IPアドレスが変動するSaaSを利用する際、特定のドメインのみを直接通信させる設定に便利です。

インバースは、原則すべての通信をVPNに通しつつ、特定の安全なサービスだけを例外として直接通信させる方式です。高いセキュリティを維持しながら、信頼できる通信のみ負荷を分散させたい場合に最適です。

動的スプリットトンネリングのメリット

動的スプリットトンネリングは、DNSの応答をリアルタイムで監視し、解決されたIPアドレスに合わせてルーティングを即座に変更する高度な技術です。管理者が手動でIPアドレスのリストを更新する手間を完全に省けます。

クラウドサービスのインフラ変更に自動で追従するため、運用負荷を劇的に下げることができます。大規模な企業ネットワークにおいて欠かせない機能です。

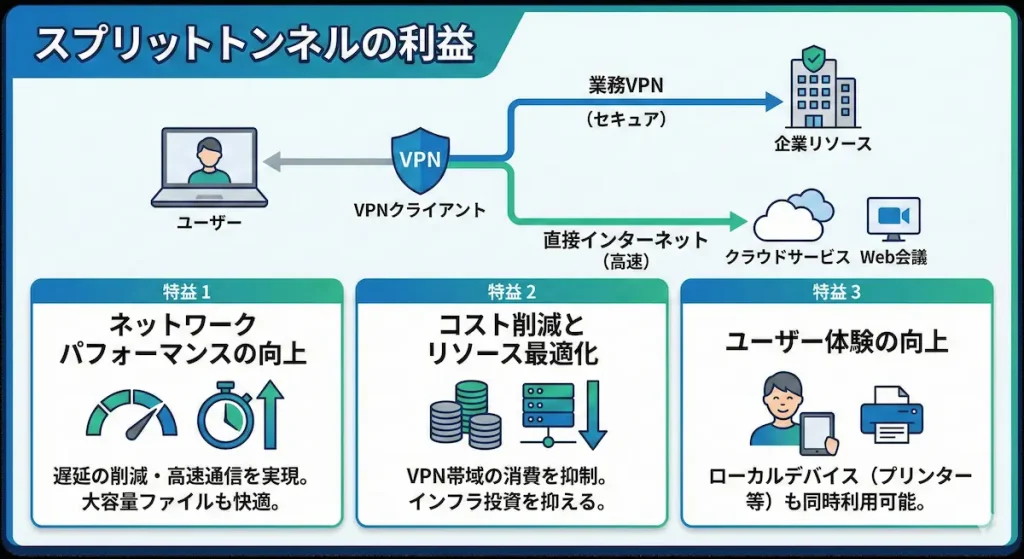

スプリットトンネリングを導入するメリット

スプリットトンネリングの導入は、ネットワークの速度改善だけでなく、企業のビジネスインフラ全体に大きなプラスの恩恵をもたらします。リソースの最適化とユーザー満足度の両立が実現します。

私がクライアントにこの技術を提案する理由は、明確な投資対効果が得られるからです。具体的なメリットを深掘りしていきましょう。

ネットワークパフォーマンスの劇的な向上

最大のメリットは、通信経路の最適化によるパフォーマンスの大幅な向上です。VPNを経由しない直接通信は、暗号化処理の負担や物理的な距離による遅延を完全に排除できます。

大容量のファイルのやり取りや高画質なウェブ会議も、ストレスなくスムーズに行えます。業務効率を落とすことなく、快適なリモートワーク環境を提供できます。

コスト削減とユーザー体験の向上

VPNサーバーに集中していた不要なトラフィックを排除することで、機器の負荷が下がり、高価なハードウェアや回線への追加投資を抑えられます。これはIT部門にとって非常に魅力的なコスト削減策です。

自宅のネットワークに接続されているプリンターやスマート家電を、VPN接続中もそのまま利用できるという利点もあります。利用者の利便性を損なわないシステム構築が実現します。

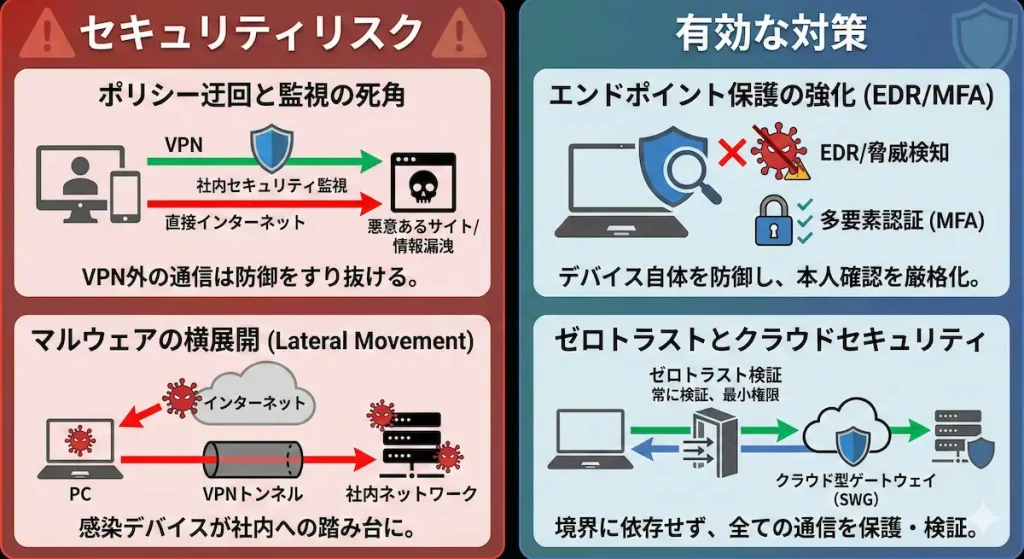

スプリットトンネリングのセキュリティリスクと対策

利便性が高まる一方で、スプリットトンネリングはネットワークの境界防御を一部解除するため、新たなセキュリティリスクを生み出します。安全に運用するためには、リスクを正確に把握し、適切な対策を講じる必要があります。

私がセキュリティ診断を行う際、設定の不備が原因で脆弱性が放置されているケースをよく見かけます。導入前に必ず押さえておくべきリスクと防御策を解説します。

セキュリティポリシーの迂回リスク

VPNを通らない通信は、社内のファイアウォールやデータ漏洩防止システムの監視の目をすり抜けてしまいます。悪意のあるサイトへのアクセスをブロックできなくなる危険性があります。

これを防ぐためには、クラウド型のセキュアウェブゲートウェイを導入して、社外の通信も常に保護する仕組みが必要です。通信の可視性を失わないような工夫が求められます。

マルウェア感染の横展開リスク

スプリットトンネリングを利用中のデバイスは、社内ネットワークと外部のインターネットの両方に同時に繋がっている状態です。もしインターネット側からマルウェアに感染すると、そのデバイスを踏み台にして社内システムへ被害が拡大する恐れがあります。

デバイス自体の防御力を高めることが、このリスクを防ぐ唯一の手段です。従来の境界型防御から脱却した新しいセキュリティアプローチが必要となります。

エンドポイント保護の強化

デバイスそのものを守るために、高度な脅威検知システムを各パソコンに導入することが不可欠です。不審な動きを即座に検知し、通信を遮断する仕組みを整えましょう。

認証においては、パスワードだけでなくデバイスの健康状態や接続場所を確認する多要素認証を組み込むべきです。これにより、不正アクセスの被害を最小限に食い止めることができます。

ゼロトラストアーキテクチャへの移行

最終的な対策として、すべてを疑って検証するゼロトラストアーキテクチャの考え方を取り入れるべきです。ネットワークの場所に関わらず、毎回厳格なアクセス権の確認を行います。

スプリットトンネリングは、この次世代セキュリティモデルへ移行するための重要なステップとなります。環境の変化に強い、柔軟で強固なインフラを目指しましょう。

スプリットトンネリングの設定方法|OS別の手順

スプリットトンネリングを有効にする方法は、使用しているOSやデバイス、VPNソフトウェアによって大きく異なります。それぞれの環境に適した設定手順を把握しておく必要があります。

私が多様な環境でセットアップを行う中で得た、OSごとの具体的な設定アプローチを紹介します。専門的な知識がなくても理解できるよう整理しました。

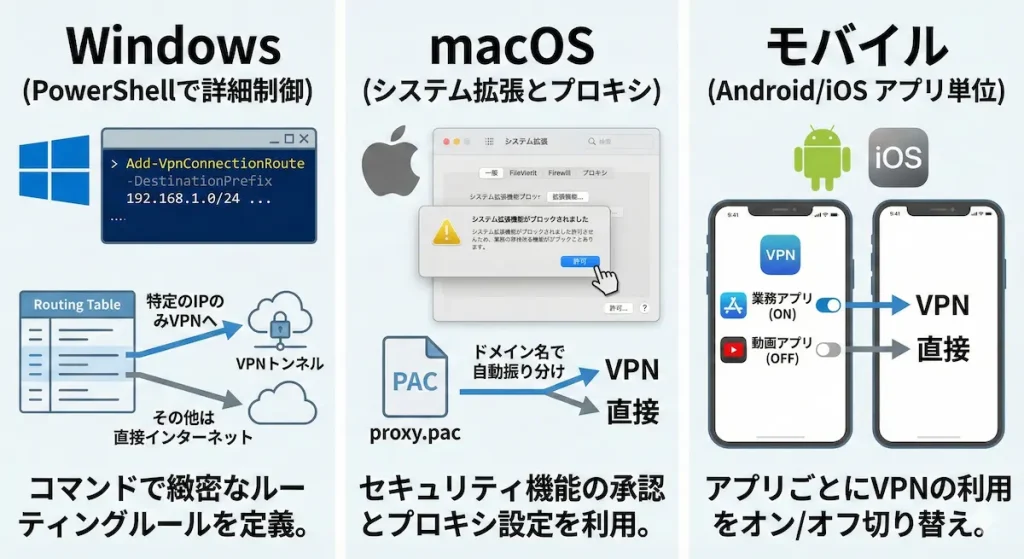

WindowsとmacOSでの設定手順

Windows環境では、PowerShellのコマンドラインを使用して非常に細かなルーティングルールを定義できます。社内の特定のネットワークだけをVPNに流すような緻密な制御が簡単に実現します。

macOSでは、OSのセキュリティ仕様によりシステム拡張機能の承認が必須となります。設定画面からVPNアプリの権限を明示的に許可することで、プロキシやコンテナベースの高度な通信振り分けが機能します。

モバイルOSと主要ベンダーのソリューション

AndroidやiOSなどのスマートフォンでは、バッテリー消費を抑えるためにアプリ単位でVPNのオンオフを切り替える方式が主流です。業務アプリだけをVPN保護下に置く設定が標準で備わっています。

CiscoやFortinetなどの大手ネットワークベンダーは、動的スプリットトンネリングやファイアウォール連動型の独自機能を搭載しています。これらを活用すれば、より安全で運用の手間がかからないシステムを構築できます。

スプリットトンネリングのまとめ

スプリットトンネリングは、テレワーク時代のネットワーク遅延を解消し、業務効率を劇的に高める優れた技術です。すべての通信をVPNに集約する古いやり方から脱却し、必要なデータだけを安全な経路で運ぶ賢いルーティングが求められています。

導入にあたっては、マルウェアの侵入や情報漏えいといったセキュリティリスクを正しく理解し、デバイス自体の保護を強化することが絶対条件となります。私が様々な企業のIT戦略を支援する中でも、セキュリティと利便性のバランス調整が常に最重要課題となっています。

自社の業務スタイルや利用しているアプリケーションの特性を分析し、段階的に適用していくのが成功の秘訣です。この技術を足掛かりとして、未来のゼロトラスト環境へとスムーズに移行していくことを強くおすすめします。